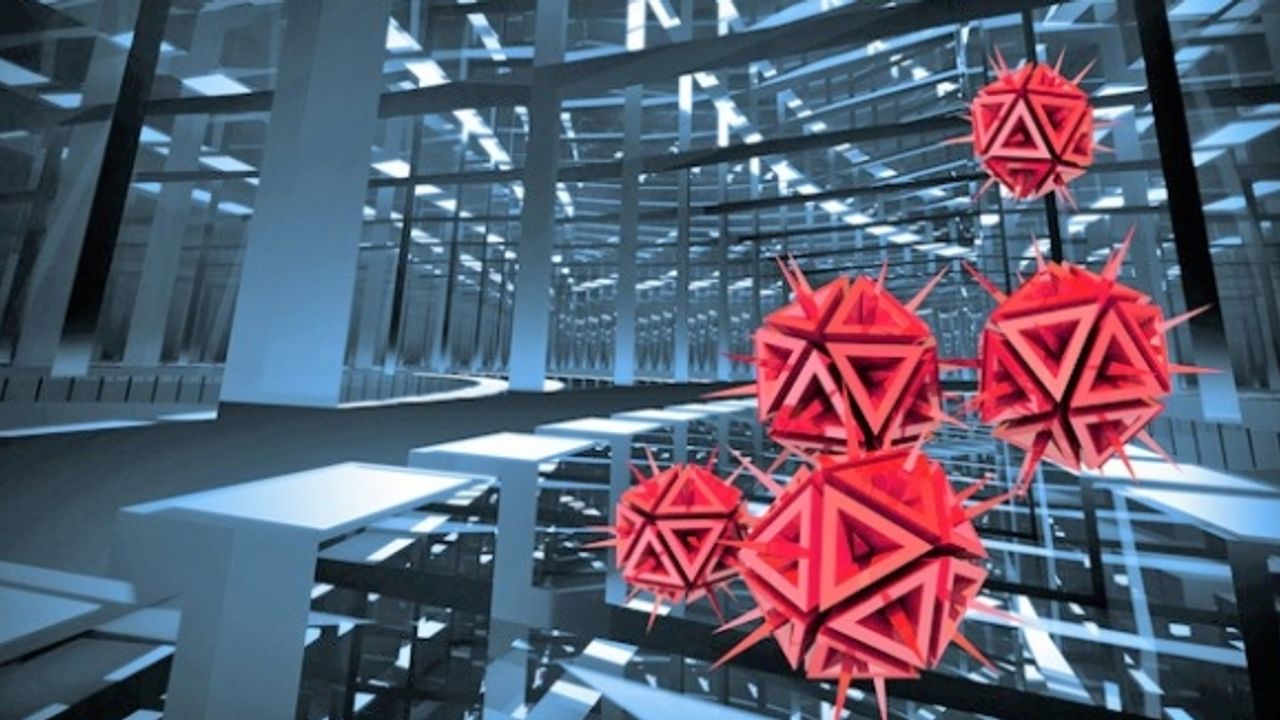

Aralık 2021'de Kaspersky, bir kullanıcının Outlook Web Access'te (OWA) oturum açarken girdiği kimlik bilgilerini çalan, önceden bilinmeyen bir IIS modülü olan ""yı ortaya çıkardı. O zamandan beri, şirketin uzmanları siber suç faaliyeti için yeni fırsatları takibe aldılar. Bu sırada IIS içine dağıtmak üzere bir arka kapı yerleştirmenin, daha önce Microsoft Exchange içindeki "ProxyLogon tipi" güvenlik açıklarından birini kullanan tehdit aktörleri için yeni bir eğilim olduğu ortaya çıktı. Yakın zamanda yaptıkları bir araştırma sırasında Kaspersky uzmanları, SessionManager adlı yeni bir arka kapı modülüyle karşılaştı.

SessionManager arka kapısı, tehdit aktörlerinin hedeflenen kuruluşun BT altyapısına kalıcı, güncellemeye dayanıklı ve oldukça gizli erişim sağlamasına yol açıyor. Kurbanın sistemine bir kez girdikten sonra arka kapıyı kullanan siber suçlular, şirket e-postalarına erişebiliyor, diğer kötü amaçlı yazılımları yükleyerek daha fazla kötü amaçlı erişimi güncelleyebiliyor veya kötü amaçlı altyapı olarak kullanılabilecekleri, güvenliği ihlal edilmiş sunucuları gizlice yönetebiliyor.

SessionManager'ın ayırt edici bir özelliği zayıf algılama oranı. İlk olarak 2022'nin başlarında Kaspersky araştırmacıları tarafından keşfedilen bazı arka kapı örnekleri, en popüler çevrimiçi dosya tarama hizmetlerinde hala kötü amaçlı olarak işaretlenmiyor. Üstelik SessionManager hedeflenen kuruluşların %91'inden fazlasında konuşlandırılmış durumda.

Genel olarak Avrupa, Orta Doğu, Güney Asya ve Afrika'dan 24 kuruluşun 34 sunucusu SessionManager tarafından ele geçirildi. SessionManager'ı işleten tehdit aktörü STK'lara ve devlet kurumlarına özel bir ilgi gösteriyor. Ancak bunların yanı sıra tıbbi kuruluşları, petrol ve nakliye şirketlerini de hedef alıyor.

Benzer bir mağduriyet ve yaygın "" varyantının kullanılması nedeniyle Kaspersky uzmanları, kötü niyetli IIS modülünün, casusluk operasyonlarının bir parçası olarak tehdit aktörü tarafından kullanılmış olabileceğini düşünüyor.

Kaspersky Küresel Araştırma ve Analiz Ekibi Kıdemli Güvenlik Araştırmacısı Pierre Delcher, şunları söylüyor: "Exchange sunucularındaki güvenlik açıklarından yararlanma, 2021 yılının ilk çeyreğinden bu yana hedeflenen altyapıya girmek isteyen siber suçluların gözdesi oldu. Bu, özellikle uzun süredir fark edilmeyen bir dizi siber casusluk kampanyasını mümkün kıldı. Yakın zamanda keşfedilen SessionManager, bir yıl boyunca zayıf bir şekilde algılandı. Devasa ve benzeri görülmemiş sunucu tarafı güvenlik açığı istismarıyla karşı karşıya kalan siber güvenlik aktörlerinin çoğu, tespit ettikleri ilk ihlalleri araştırmak ve bunlara yanıt vermekle meşguldü. Sonuç olarak bununla ilgili kötü niyetli faaliyetleri aylar veya yıllar sonra keşfetmek hala mümkün ve bu muhtemelen uzun bir süre böyle devam edecek.”

Delcher, ayrıca şunları ekliyor: “Gerçek zamanlı veya yakın zaman önce gerçekleşmiş siber tehditlere ilişkin görünürlük kazanmak, şirketlerin varlıklarını korumaları açısından çok önemlidir. Bu tür saldırılar önemli mali veya itibar kayıplarına neden olabilir ve hedefin operasyonlarını kesintiye uğratabilir. Tehdit istihbaratı, bu tür tehditlerin güvenilir ve zamanında tahmin edilmesini sağlayan tek bileşendir. Hele Exchange sunucuları söz konusu olduğunda bunu ne kadar vurgulasak az: Kötü niyetli niyet ne olursa olsun, geçen yılın güvenlik açıkları onları mükemmel hedefler haline getirdi. Bu nedenle henüz yapılmadıysa Exchange sunucuları dikkatlice denetlenmeli ve gizli implantlar açısından izlenmeli." Haber Merkezi